SecuRRity.Ru » Новости » Банковский троян ZeuS умеет заражать исполняемые файлы

Банковский троян ZeuS умеет заражать исполняемые файлы

автор: Administrator | 23 апреля 2010, 19:19 | Просмотров: 11972теги: НОВОСТИ, ZeuS, заражает, троян, вирус, проактивная защита

Банковский троян ZeuS/Zbot с недавних пор прирос новой, довольно нетипичной для троянов функциональностью: теперь он умеет заражать исполняемые файлы.

Специалисты компании Symantec, изучившие свойства новой разновидности "Зевса", сообщают, что, проникнув в систему типичным для троянской программы способом (обычно ZeuS распространяется через спам), этот вредонос пытается обнаружить в неком определённом месте исполняемые файлы. В каждый из этих файлов троян внедряет по 512 байт кода и переписывает точку входа так, чтобы при выполнении зараженного файла сперва отрабатывал внедрённый код.

Отметим, что такие манеры присущи старым добрым классическим вирусам, что позволяло им бесконтрольно размножаться. Впрочем, код-паразит "Зевса" довольно-таки примитивен — очевидно, по той причине, что этот вредонос всецело полагается на Интернет, о чём классические вирусы могли только мечтать.

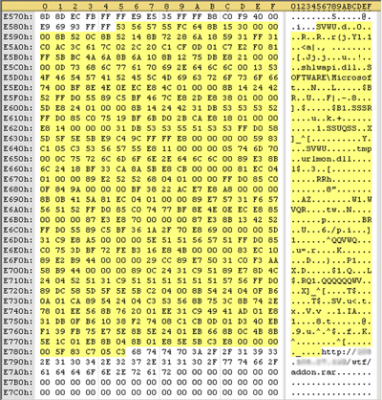

При запуске зараженного трояном файла, сперва производится загрузка некого вредоносного файла из Сети (его адрес жёстко прописан в теле паразита), затем загруженный файл запускается и делает своё чёрное дело и только после этого выполняется "родной" код изначального файла. В Symantec не уточняют, какие именно файлы новый ZeuS пытается заразить; впрочем, граждане, способные читать машинные коды, могут при желании изучить этот скриншот:

Очевидно, назначение новой функции состоит в том, чтобы троянца было труднее вычистить с зараженной машины. Всё-таки её нельзя назвать полноценной функцией размножения, свойственной вирусам — это, скорее, функция возрождения.

"Даже если антивирусные продукты смогут удалить основной компонент трояна, код остаётся в зараженном файле, позволяя трояну загрузить свои обновления и заразить машину заново", — поясняет специалист компании Symantec Такаёши Накаяма.

Отметим, что данная схема будет работать лишь в том случае, когда в сигнатурных базах антивируса имеются данные об основном компоненте трояна, но нет записей о коде-паразите. Кроме того, современные антивирусы обладают проактивной защитой, которая также может заподозрить внедрённый код в зловредных намерениях.

Специалисты Symantec напоминают, что некоторые трояны уже наделялись ранее похожими свойствами, хотя это и редкость. Однако следует иметь в виду, что ZeuS постоянно совершенствуется, то и дело обретая новую функциональность. Вполне возможно, что этот рудимент когда-нибудь вырастет в нечто более серьёзное, превратив ZeuS из стерильного трояна в какого-нибудь плодовитого червя.

"Можно сказать, что это "пробный шар". Элементарный механизм заражения, отсутствие механизмов защиты, выборочность в заражении файлов и т.д. — все это пока говорит о слабой квалификации разработчика данного вируса, — полагает старший вирусный аналитик "Лаборатории Касперского" Сергей Голованов. — Однако это не уменьшает его потенциальной опасности, и в случае дальнейшего развития данная вредоносная программа сможет еще не раз попасть в "хроники Интернета".

Потенциальная опасность заключается в превращении ZeuS/Zbot в полноценный вирус.

"Грозить это может тем, что одна из самых продвинутых и распространенных вредоносных программ для кражи персональных данных может обрести еще большее распространение и вызвать эпидемию, — говорит эксперт "Лаборатории Касперского". — Также не следует забывать о скорости реакции на подобные инциденты. Если детектирование троянской программы занимает всего несколько секунд, то детектирование вируса — до нескольких недель. За это время вирус может вызвать эпидемию и поставить под удар всю Сеть".

И в Symantec, и в "Лаборатории Касперского" уже обновили антивирусные базы, добавив в них возможность обнаружения и лечения зараженных "Зевсом" файлов. Код-паразит детектируется продуктами этих компаний соответственно как Trojan.Zbot!inf и Trojan.Win32.ZbotPatched.a.

Специалисты компании Symantec, изучившие свойства новой разновидности "Зевса", сообщают, что, проникнув в систему типичным для троянской программы способом (обычно ZeuS распространяется через спам), этот вредонос пытается обнаружить в неком определённом месте исполняемые файлы. В каждый из этих файлов троян внедряет по 512 байт кода и переписывает точку входа так, чтобы при выполнении зараженного файла сперва отрабатывал внедрённый код.

Отметим, что такие манеры присущи старым добрым классическим вирусам, что позволяло им бесконтрольно размножаться. Впрочем, код-паразит "Зевса" довольно-таки примитивен — очевидно, по той причине, что этот вредонос всецело полагается на Интернет, о чём классические вирусы могли только мечтать.

При запуске зараженного трояном файла, сперва производится загрузка некого вредоносного файла из Сети (его адрес жёстко прописан в теле паразита), затем загруженный файл запускается и делает своё чёрное дело и только после этого выполняется "родной" код изначального файла. В Symantec не уточняют, какие именно файлы новый ZeuS пытается заразить; впрочем, граждане, способные читать машинные коды, могут при желании изучить этот скриншот:

Очевидно, назначение новой функции состоит в том, чтобы троянца было труднее вычистить с зараженной машины. Всё-таки её нельзя назвать полноценной функцией размножения, свойственной вирусам — это, скорее, функция возрождения.

"Даже если антивирусные продукты смогут удалить основной компонент трояна, код остаётся в зараженном файле, позволяя трояну загрузить свои обновления и заразить машину заново", — поясняет специалист компании Symantec Такаёши Накаяма.

Отметим, что данная схема будет работать лишь в том случае, когда в сигнатурных базах антивируса имеются данные об основном компоненте трояна, но нет записей о коде-паразите. Кроме того, современные антивирусы обладают проактивной защитой, которая также может заподозрить внедрённый код в зловредных намерениях.

Специалисты Symantec напоминают, что некоторые трояны уже наделялись ранее похожими свойствами, хотя это и редкость. Однако следует иметь в виду, что ZeuS постоянно совершенствуется, то и дело обретая новую функциональность. Вполне возможно, что этот рудимент когда-нибудь вырастет в нечто более серьёзное, превратив ZeuS из стерильного трояна в какого-нибудь плодовитого червя.

"Можно сказать, что это "пробный шар". Элементарный механизм заражения, отсутствие механизмов защиты, выборочность в заражении файлов и т.д. — все это пока говорит о слабой квалификации разработчика данного вируса, — полагает старший вирусный аналитик "Лаборатории Касперского" Сергей Голованов. — Однако это не уменьшает его потенциальной опасности, и в случае дальнейшего развития данная вредоносная программа сможет еще не раз попасть в "хроники Интернета".

Потенциальная опасность заключается в превращении ZeuS/Zbot в полноценный вирус.

"Грозить это может тем, что одна из самых продвинутых и распространенных вредоносных программ для кражи персональных данных может обрести еще большее распространение и вызвать эпидемию, — говорит эксперт "Лаборатории Касперского". — Также не следует забывать о скорости реакции на подобные инциденты. Если детектирование троянской программы занимает всего несколько секунд, то детектирование вируса — до нескольких недель. За это время вирус может вызвать эпидемию и поставить под удар всю Сеть".

И в Symantec, и в "Лаборатории Касперского" уже обновили антивирусные базы, добавив в них возможность обнаружения и лечения зараженных "Зевсом" файлов. Код-паразит детектируется продуктами этих компаний соответственно как Trojan.Zbot!inf и Trojan.Win32.ZbotPatched.a.

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Календарь

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

Популярные новости

Облако тегов

Microsoft Windows Антивирус БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник злоумышленники программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

Участник рейтингов

На правах рекламы

Демонтаж домов в москве цена Демонтажа многоэтажного дома.