SecuRRity.Ru » Облако тегов » вирус

Россия - рассадник заразы

автор: Administrator | 13 апреля 2009, 19:20 | Просмотров: 4146теги: Новости, Microsoft, вирус, червь, уязвимости, США, Россия, веб, сервер, ПО

Уровень проникновения вредоносного кода в России во втором полугодии 2008 г. вырос более чем наполовину: с этим показателем наша страна вышла на второе место в мире. А вот самыми злостными распространителями вредоносов по-прежнему остаются США и Китай.

Индекс проникновения вредоносного кода в России во второй половине 2008 года вырос на 58% по сравнению с первым полугодием и составил 21,1. С этим показателем Россия занимает второе место в мире.

Напомним, что по итогам первого полугодия прошлого года в России этот показатель составлял 13,6 - на 16,9% выше, чем во второй половине 2007 г. Такие данные Microsoft представила в новом выпуске своего глобального отчета Security Intelligence Report (SIR).

Индекс проникновения вредоносного кода в России во второй половине 2008 года вырос на 58% по сравнению с первым полугодием и составил 21,1. С этим показателем Россия занимает второе место в мире.

Напомним, что по итогам первого полугодия прошлого года в России этот показатель составлял 13,6 - на 16,9% выше, чем во второй половине 2007 г. Такие данные Microsoft представила в новом выпуске своего глобального отчета Security Intelligence Report (SIR).

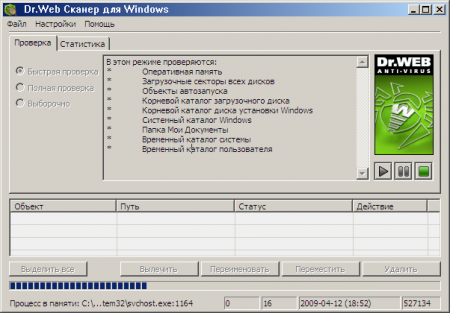

Dr.Web CureIt!

автор: Administrator | 13 апреля 2009, 08:35 | Просмотров: 6454теги: Софт, Dr Web, CureIt, система, антивирус, утилита, вирус, руткит, троян, шпион, заражение, файл

Бесплатная утилита для лечения компьютеров от вирусов, руткитов, троянских программ, шпионского ПО и разного рода вредоносных объектов, так как утилита cодержит самый последний набор дополнений к вирусной базе Dr.Web и обновляется один или несколько раз в час.

Dr.Web CureIt! не требует установки, не конфликтует ни с одним антивирусом, а значит, на время сканирования не требуется отключать установленный антивирус другого производителя.

В Рунете создан технический регистратор для борьбы с вирусом Conficker

автор: Administrator | 10 апреля 2009, 19:42 | Просмотров: 6901теги: Conficker, Новости, вирус, борьба, Рунет, заражает, Windows, патч, процессы

В рамках борьбы с вирусом Conficker Координационный центр домена RU создал технического регистратора с идентификатором CC-REG-RIPN. Этот регистратор сделан для упреждающей регистрации доменных имен в домене RU, которые обнаруживаются в таблицах данных вируса.

При этом учитывается время активации доменных имен, содержащихся в вирусе. По истечении срока потенциальной активизации доменного имени, зарегистрированные регистратором CC-REG-RIPN домены, удаляются из реестра домена RU.

Вирус Conficker ежедневно создает уникальные доменные имена в 116 различных национальных доменах верхнего уровня, таких как .RU, .CA, .PL и др.

При этом учитывается время активации доменных имен, содержащихся в вирусе. По истечении срока потенциальной активизации доменного имени, зарегистрированные регистратором CC-REG-RIPN домены, удаляются из реестра домена RU.

Вирус Conficker ежедневно создает уникальные доменные имена в 116 различных национальных доменах верхнего уровня, таких как .RU, .CA, .PL и др.

Microsoft представила глобальный обзор ИТ-угроз - SIR v6

автор: Administrator | 10 апреля 2009, 10:26 | Просмотров: 4625теги: НОВОСТИ, Microsoft, спам, вирус, злоумышленник, компьютер, информация, обзор, ИТ, угроза, Taterf

Microsoft опубликовала шестой выпуск отчета Security Intelligence Report, данный отчет публикуется корпорацией дважды в год и отражает ситуацию, связанную сИнформационные Технологии-угрозами за последние 6 месяцев.

Главный вывод отчета заключается в следующем: в сети происходит взрывной рост шпионского программного обеспечения, а основная причина масштабных утечек данных - похищение носителей информации (жесткие диски, ноутбуки,персональные компьютеры).

В корпорации утверждают, что во втором полугодии 2008 года в пиковые моменты доли спама в общем потоке электронных писем доходили до 97%. В спамовых письмах рекламировались, как правило, лекарственные препараты или товары общего пользования, частенько в спаме в качестве вложений фигурировали и злонамеренные коды.

В отчете также отмечается, что из каждой 1000 компьютеров, работающих в данный момент в разных странах, 8,6 машин были инфицированы тем или иным хакерским ПО.Учёные замечают характерную тенденцию: злоумышленники все чаще используют для распространения вирусов электронные офисные документы и PDF-файлы.

Несмотря на это, в компании говорят, что беспокоиться о столь высоких уровнях спама пользователям особо не следует, так как серверные системы фильтрации спама и детектирования вирусов научились неплохо обнаруживать нежелательные письма.

Главный вывод отчета заключается в следующем: в сети происходит взрывной рост шпионского программного обеспечения, а основная причина масштабных утечек данных - похищение носителей информации (жесткие диски, ноутбуки,персональные компьютеры).

В корпорации утверждают, что во втором полугодии 2008 года в пиковые моменты доли спама в общем потоке электронных писем доходили до 97%. В спамовых письмах рекламировались, как правило, лекарственные препараты или товары общего пользования, частенько в спаме в качестве вложений фигурировали и злонамеренные коды.

В отчете также отмечается, что из каждой 1000 компьютеров, работающих в данный момент в разных странах, 8,6 машин были инфицированы тем или иным хакерским ПО.Учёные замечают характерную тенденцию: злоумышленники все чаще используют для распространения вирусов электронные офисные документы и PDF-файлы.

Несмотря на это, в компании говорят, что беспокоиться о столь высоких уровнях спама пользователям особо не следует, так как серверные системы фильтрации спама и детектирования вирусов научились неплохо обнаруживать нежелательные письма.

Март - месяц ботнетов и спама

автор: Administrator | 6 апреля 2009, 11:15 | Просмотров: 4384теги: Новости, Dr Web, вредоносных, программ, ботсети, мошенничества, вирус

Компания «Dr Web» опубликовала обзор вирусной активности в марте 2009 года. В прошедшем месяце было отмечено большое количество новых случаев мошенничества с использованием вредоносных программ. Бот-сети продолжили своё качественное развитие, их авторы стали применять более агрессивные методы их распространения и эксплуатации, а количество заражённых компьютеров-ботов продолжает стремительно увеличиваться. В тематике спама преобладает реклама самих массовых рассылок писем.

В марте 2009 года наибольшее внимание привлекли бот-сети Tdss и Shadow. Они начали использовать новые методы для увеличения эффективности своей деятельности, а также продолжили применять уже хорошо зарекомендовавшие себя способы распространения – через съёмные диски, через общие сетевые ресурсы, с использованием известных уязвимостей. Это, к сожалению, говорит о том, что далеко не все пользователи следуют рекомендациям антивирусных компаний по соблюдению элементарных правил информационной безопасности.

Заметный переполох в марте вызвала последняя модификация Win32.HLLW.Shadow.based, использующий генератор адресов, который создаёт, руководствуясь определённым алгоритмом, 50 000 адресов серверов в сутки, из них отбирает 500 адресов, с которых осуществляются попытки получить инструкции и загружаются обновлённые вредоносные модули. Этот новый алгоритм работы существенно усложняет работу по противодействию работе данной бот-сети, т.к. невозможно вычислить все адреса серверов, участвующих в работе бот-сети и прекратить их работу на законных основаниях.

В марте 2009 года наибольшее внимание привлекли бот-сети Tdss и Shadow. Они начали использовать новые методы для увеличения эффективности своей деятельности, а также продолжили применять уже хорошо зарекомендовавшие себя способы распространения – через съёмные диски, через общие сетевые ресурсы, с использованием известных уязвимостей. Это, к сожалению, говорит о том, что далеко не все пользователи следуют рекомендациям антивирусных компаний по соблюдению элементарных правил информационной безопасности.

Заметный переполох в марте вызвала последняя модификация Win32.HLLW.Shadow.based, использующий генератор адресов, который создаёт, руководствуясь определённым алгоритмом, 50 000 адресов серверов в сутки, из них отбирает 500 адресов, с которых осуществляются попытки получить инструкции и загружаются обновлённые вредоносные модули. Этот новый алгоритм работы существенно усложняет работу по противодействию работе данной бот-сети, т.к. невозможно вычислить все адреса серверов, участвующих в работе бот-сети и прекратить их работу на законных основаниях.

Вирусу Melissa исполнилось 10 лет

автор: Administrator | 30 марта 2009, 19:59 | Просмотров: 6915теги: Вирус, Melissa, новости, файлы, зараженным, Outlook, Excel, Microsoft

Настоящий юбилей 26 марта отпраздновал вредоносный модуль, который считается первым вирусом, распространявшимся по почте. "Melissa" – так называется эта угроза, заразившая свыше миллиона компьютеров и причинившая ущерб на общую сумму в $80 млн.

"Мелисса" была не более чем детской игрушкой, хотя и очень действенной. Будучи запущенной в марте 1999 года, она начала засорять целые сети корпоративной почты письмами с заголовком "Вот тот документ, который ты у меня просил… только больше никому не показывай ;-)". Вирус распространялся через дыры в различных версиях Microsoft Word и Microsoft Excel, при этом рассылая собственные копии первым 50 контактам из адресной книги Microsoft Outlook.

Также к зараженным письмам прикреплялись файлы с паролями к 80 порно сайтам. Распространение получили четыре подвида вируса, некоторые из которых причиняли большой урон, стирая важные системные файлы Windows.

"Мелисса" была не более чем детской игрушкой, хотя и очень действенной. Будучи запущенной в марте 1999 года, она начала засорять целые сети корпоративной почты письмами с заголовком "Вот тот документ, который ты у меня просил… только больше никому не показывай ;-)". Вирус распространялся через дыры в различных версиях Microsoft Word и Microsoft Excel, при этом рассылая собственные копии первым 50 контактам из адресной книги Microsoft Outlook.

Также к зараженным письмам прикреплялись файлы с паролями к 80 порно сайтам. Распространение получили четыре подвида вируса, некоторые из которых причиняли большой урон, стирая важные системные файлы Windows.

Вирус в банкоматах: первые комментарии специалистов

автор: Administrator | 27 марта 2009, 09:55 | Просмотров: 4819теги: dr web, доступ, вредоносная, программа, заражение, банкомат, вирус

Вчера (24 марта 2009) "Dr Web" сообщил о появлении вируса, способного получать информацию о проведенных через банкомат транзакциях. Своей точкой зрения поделился Александр Гостев, руководитель центра глобальных исследований и анализа угроз "Лаборатории Касперского".

Данная вредоносная программа была обнаружена и добавлена в антивирусные базы "Лаборатории Касперского" 19 марта 2009 г. под именем Backdoor.Win32.Skimer.a. Это троянская программа, которая заражает банкоматы популярного американского производителя Diebold (по неподтвержденным данным, речь идет о банкоматах, расположенных на территории РФ и Украины). На сегодняшний день отсутствует информации о реально инфицированных машинах.

Однако мы предполагаем, что их количество, если таковые вообще существуют, минимально. инфицированные машины становятся уязвимыми для дальнейших действий злоумышленника, а именно: имея специальную карточку доступа, вирусописатель может снять всю наличность, имеющуюся в банкомате, а также получить доступ к информации о всех проведенных через этот банкомат транзакциях других пользователей.

Данная вредоносная программа была обнаружена и добавлена в антивирусные базы "Лаборатории Касперского" 19 марта 2009 г. под именем Backdoor.Win32.Skimer.a. Это троянская программа, которая заражает банкоматы популярного американского производителя Diebold (по неподтвержденным данным, речь идет о банкоматах, расположенных на территории РФ и Украины). На сегодняшний день отсутствует информации о реально инфицированных машинах.

Однако мы предполагаем, что их количество, если таковые вообще существуют, минимально. инфицированные машины становятся уязвимыми для дальнейших действий злоумышленника, а именно: имея специальную карточку доступа, вирусописатель может снять всю наличность, имеющуюся в банкомате, а также получить доступ к информации о всех проведенных через этот банкомат транзакциях других пользователей.

В банкоматах «Росбанка» и «Петрокоммерц» обнаружен троян

автор: Administrator | 26 марта 2009, 03:42 | Просмотров: 5100теги: банк, вирус, троян, банкомат, карты угроза, ущерб, данные

Компания «Доктор Веб» сообщила о появлении новой угрозы в закрытых сетях банкоматов некоторых российских банков. По информации CNews, речь идет о трех банках – «Петрокоммерц» и «Росбанк». Масштабы заражения не известны.

Также источник CNews назвал среди банков, чьи банкоматы могли быть заражены, «Бинбанк». Однако, в пресс-службе «Бинбанка» опровергли эту информацию, сообщив, что ранее и на сегодняшний день в их банкоматах не были обнаружены вирусы.

Уникальность обнаруженного вируса состоит в его способности перехватывать данные о банковских картах пользователей, которые ранее пользовались зараженным банкоматом. Тем самым, с помощью полученной информации злоумышленники получают возможность уводить со счетов людей все деньги, которыми они располагают, говорится в сообщении компании «Доктор Веб».

Банкоматы и раньше подвергались вирусным атакам, однако в худшем случае они могли привести к некорректной работе данных устройств. Появившийся недавно вирус действует иначе и, по оценкам экспертов «Доктор Веб», способен нанести серьезный ущерб клиентам российских банков, которые используют банкоматы.

Также источник CNews назвал среди банков, чьи банкоматы могли быть заражены, «Бинбанк». Однако, в пресс-службе «Бинбанка» опровергли эту информацию, сообщив, что ранее и на сегодняшний день в их банкоматах не были обнаружены вирусы.

Уникальность обнаруженного вируса состоит в его способности перехватывать данные о банковских картах пользователей, которые ранее пользовались зараженным банкоматом. Тем самым, с помощью полученной информации злоумышленники получают возможность уводить со счетов людей все деньги, которыми они располагают, говорится в сообщении компании «Доктор Веб».

Банкоматы и раньше подвергались вирусным атакам, однако в худшем случае они могли привести к некорректной работе данных устройств. Появившийся недавно вирус действует иначе и, по оценкам экспертов «Доктор Веб», способен нанести серьезный ущерб клиентам российских банков, которые используют банкоматы.

Теперь вирусы проникают в BIOS и DSL-модемы

автор: Administrator | 24 марта 2009, 13:34 | Просмотров: 134427теги: вирус, BIOS, DSL, модем, OpenBSD, ботнет, psyb0t, доступ, червь, система

Конец марта в этом году ознаменовался двумя важными новостями – во-первых, найден способ помещения вредоносного кода в память BIOS, а во-вторых, обнаружено массовое заражение домашних маршрутизаторов червем под названием «psyb0t», который превращает роутер в компонент ботнет-сети.

Заражение микросхемы BIOS в компьютере до сих пор считалось чем-то из области фантастики. Именно BIOS (Basic Input/Output System) отвечает за сохранение конфигурации системы в неизменном виде, а также за исполнение базовых функций ввода и вывода информации. Тем не менее, два аргентинских специалиста, Альфредо Ортега (Alfredo Ortega) и Анибал Сакко (Anibal Sacco) из компании Core Security Technologies показали на конференции по информационной безопасности CanSecWest успешное введение в BIOS специальной программы для удаленного управления, или руткита (rootkit). В частности, им удалось на глазах зрителей заразить компьютеры с операционными системами Windows и OpenBSD, а также виртуальную машину OpenBSD на платформе VMware Player.

Хотя для заражения BIOS по методу Ортеги и Сакко необходимо заранее скомпрометировать машину или иметь физический доступ к машине, последствия такого заражения оказались просто ужасными – даже после полного стирания информации на жестком диске, перепрошивки BIOS и переустановки операционной системы при следующей перезагрузке машина вновь оказывается заражена. Подробнее об атаке на BIOS можно прочитать в блоге ThreatPost.

Заражение микросхемы BIOS в компьютере до сих пор считалось чем-то из области фантастики. Именно BIOS (Basic Input/Output System) отвечает за сохранение конфигурации системы в неизменном виде, а также за исполнение базовых функций ввода и вывода информации. Тем не менее, два аргентинских специалиста, Альфредо Ортега (Alfredo Ortega) и Анибал Сакко (Anibal Sacco) из компании Core Security Technologies показали на конференции по информационной безопасности CanSecWest успешное введение в BIOS специальной программы для удаленного управления, или руткита (rootkit). В частности, им удалось на глазах зрителей заразить компьютеры с операционными системами Windows и OpenBSD, а также виртуальную машину OpenBSD на платформе VMware Player.

Хотя для заражения BIOS по методу Ортеги и Сакко необходимо заранее скомпрометировать машину или иметь физический доступ к машине, последствия такого заражения оказались просто ужасными – даже после полного стирания информации на жестком диске, перепрошивки BIOS и переустановки операционной системы при следующей перезагрузке машина вновь оказывается заражена. Подробнее об атаке на BIOS можно прочитать в блоге ThreatPost.

Новая угроза для служб DNS в локальных сетях

автор: Administrator | 17 марта 2009, 22:13 | Просмотров: 4985теги: вирус, DHCP, сервер, Новости, Интернет, угроза, запросы

Эксперты по безопасности Интернета обнаружили новую опасную угрозу в виде еще одной вариации вируса, получившего название Trojan.Flush.M. При попадании внутрь локальной сети этот вирус создает фальшивый DHCP-сервер, который затем переключает на себя все запросы от клиентских машин. После этого клиентские ПК начинают использовать ложные DNS-серверы, поэтому часто попадают на поддельные веб-сайты, внешне неотличимые от настоящих.

Новая версия вируса отличается тем, что:

>> не указывает имя домена DNS в передаваемых параметрах – это резко затрудняет обнаружение фальшивого DHCP-сервера в сети

>> устанавливает время владения DHCP протокола на 1 час

>> он устанавливает адресата MAC на широковещательный адрес, быстрее чем адрес MAC клиента DHCP

>> поле опций не содержит опцию END, выполняемую опциями PAD

>> установлен Широковещательный BootP бит

Главная угроза нового вируса, по мнению Йоханнеса Ульриха (Johannes Ullrich) из центра предупреждения угроз SANS Internet Storm Center, состоит в компрометации систем, которые сами по себе не подвержены уязвимости. Дело в том, что фальшивый сервер использует протокол DHCP (Dynamic Host Configuration Protocol), изначально предназначенный для автоматической настройки IP-адресов и параметров службы разрешения имен DNS (Domain Name System) на клиентских машинах, которые не могут самостоятельно отличить настоящий DHCP-сервер от поддельного без специальной настройки. В результате зараженная машина передает остальным системам адрес DNS-сервера злоумышленников – это позволяет перенаправлять запросы к благонадежным сайтам на любые, в том числе потенциально опасные веб-сайты. Новая версия вируса отличается тем, что не указывает имя домена DNS в передаваемых параметрах – это резко затрудняет обнаружение фальшивого DHCP-сервера в сети.

Новая версия вируса отличается тем, что:

>> не указывает имя домена DNS в передаваемых параметрах – это резко затрудняет обнаружение фальшивого DHCP-сервера в сети

>> устанавливает время владения DHCP протокола на 1 час

>> он устанавливает адресата MAC на широковещательный адрес, быстрее чем адрес MAC клиента DHCP

>> поле опций не содержит опцию END, выполняемую опциями PAD

>> установлен Широковещательный BootP бит

Главная угроза нового вируса, по мнению Йоханнеса Ульриха (Johannes Ullrich) из центра предупреждения угроз SANS Internet Storm Center, состоит в компрометации систем, которые сами по себе не подвержены уязвимости. Дело в том, что фальшивый сервер использует протокол DHCP (Dynamic Host Configuration Protocol), изначально предназначенный для автоматической настройки IP-адресов и параметров службы разрешения имен DNS (Domain Name System) на клиентских машинах, которые не могут самостоятельно отличить настоящий DHCP-сервер от поддельного без специальной настройки. В результате зараженная машина передает остальным системам адрес DNS-сервера злоумышленников – это позволяет перенаправлять запросы к благонадежным сайтам на любые, в том числе потенциально опасные веб-сайты. Новая версия вируса отличается тем, что не указывает имя домена DNS в передаваемых параметрах – это резко затрудняет обнаружение фальшивого DHCP-сервера в сети.

Новая версия Downadup: вопросы и ответы

автор: Administrator | 24 февраля 2009, 03:02 | Просмотров: 8654теги: Статьи, Downadup, Безопасность, вопросы, ответы, вирус, червь, ConfickerC, компьютер

За прошлые дней много отчетов появились относительно нового варианта Downadup (a.k.a. Conficker), который является копией Downadup.B++ или Conficker.C, которого можно категоризировать в три варианта (или даже больше), зато программы безопасности Symantec обнаруживают все известные варианты Downadup как любой Downadup.A или Downadup.B.

К сожалению, различное дифференцирование также существует между программами безопасности. У некоторых программ есть различное обнаружение для каждого отдельного набора из двух предметов Downadup - с отличием MD5, получающийся мешаниной в больше чем 30 различных "вариантах" Downadup, другие не дифференцируются вообще и только имеют единственное название без различного дифференцирования.

Однако, важный пункт относительно Downadup не, является другим вариантом, а скорее является новый вариант. К счастью, Downadup.B++ / Conficker.C, был основной вспышки Downadup и большинства программ могут его обнаружить.

Новая версия Downadup, использует протокол P2P, для обновления своего кода через доменные имена.

К сожалению, различное дифференцирование также существует между программами безопасности. У некоторых программ есть различное обнаружение для каждого отдельного набора из двух предметов Downadup - с отличием MD5, получающийся мешаниной в больше чем 30 различных "вариантах" Downadup, другие не дифференцируются вообще и только имеют единственное название без различного дифференцирования.

Однако, важный пункт относительно Downadup не, является другим вариантом, а скорее является новый вариант. К счастью, Downadup.B++ / Conficker.C, был основной вспышки Downadup и большинства программ могут его обнаружить.

Новая версия Downadup, использует протокол P2P, для обновления своего кода через доменные имена.

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Календарь

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

Популярные новости

Облако тегов

Microsoft Windows Антивирус Атака БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO