SecuRRity.Ru » Облако тегов » руткит

Зловред Cidox заражает код загрузочной области NTFS-раздела

автор: Zorro | 6 июля 2011, 03:14 | Просмотров: 17882теги: Cidox, руткит, MBR

В последнее время модифицирование областей жесткого диска, ответственных за начальную загрузку системы, становится все более популярным у злоумышленников. При этом если раньше мы видели только изменение MBR (основная загрузочная запись), то сейчас злоумышленники переключились на заражение кода загрузчика NTFS-раздела.

Недавно нами был обнаружен интересный зловред — Cidox. Его особенность в том, что он заражает код загрузочной области загрузочного раздела на жестком диске.

Основной файл Trojan-Dropper.Win32.Cidox «несет на борту» два драйвера-руткита (Rootkit.Win32/Win64.Cidox). Один из них скомпилирован под 32-битную платформу, а второй — под 64-битную.

Недавно нами был обнаружен интересный зловред — Cidox. Его особенность в том, что он заражает код загрузочной области загрузочного раздела на жестком диске.

Основной файл Trojan-Dropper.Win32.Cidox «несет на борту» два драйвера-руткита (Rootkit.Win32/Win64.Cidox). Один из них скомпилирован под 32-битную платформу, а второй — под 64-битную.

Руткит TDL4 за три месяца заразил 4,52 миллиона компьютеров

автор: Administrator | 30 июня 2011, 15:36 | Просмотров: 8251теги: TDL4, руткит, TDSS

Одна из самых хитрых вредоносных программ в мире, руткит TDL4, заразила более 4.5 миллионов ПК всего лишь за 3 месяца. Руткит TDSS появился в 2008 году, получив от экспертов по безопасности неохотно поставленные высокие оценки из-за большого списка функций продвинутого уровня. Он практически не может быть обнаружен антивирусным ПО и, кроме того, он использует низкоуровневые функции, поэтому исследователям чрезвычайно трудно изучить его. Встроенная схема шифрования не дает инструментам мониторинга сети перехватить сообщения, посылаемые серверами осуществления контроля инфицированным машинам.

Одна из самых хитрых вредоносных программ в мире, руткит TDL4, заразила более 4.5 миллионов ПК всего лишь за 3 месяца. Руткит TDSS появился в 2008 году, получив от экспертов по безопасности неохотно поставленные высокие оценки из-за большого списка функций продвинутого уровня. Он практически не может быть обнаружен антивирусным ПО и, кроме того, он использует низкоуровневые функции, поэтому исследователям чрезвычайно трудно изучить его. Встроенная схема шифрования не дает инструментам мониторинга сети перехватить сообщения, посылаемые серверами осуществления контроля инфицированным машинам.Последняя версия руткита TDL4, которая используется в качестве бэкдора для установки других типов вредоносных программ, заразила 4,52 миллиона компьютеров за первые три месяца этого года, согласно подробному техническому анализу, опубликованном в среду антивирусной фирмой «Лаборатория Касперского». Практически треть взломанных компьютеров расположены в США. В ходе успешных атак компьютеров те, кто стоит за всем этим, заработали около 250 тысяч долларов только в этой стране.

Microsoft предупреждает о новом опасном рутките Popureb

автор: Administrator | 28 июня 2011, 16:51 | Просмотров: 6467теги: Popure, руткит, Microsoft

Компания Microsoft предупреждает пользователей Windows-систем о новом опасном рутките, для успешной борьбы с которым может потребоваться такая радикальная мера, как переустановка операционной системы.

Компания Microsoft предупреждает пользователей Windows-систем о новом опасном рутките, для успешной борьбы с которым может потребоваться такая радикальная мера, как переустановка операционной системы.„Новый троян, известный под именем «Popureb», модифицируют запись MBR, которая размещается в нулевом физическом секторе жeсткого диска и содержит код и данные, необходимые для загрузки системы”, — сообщает Чан Фен (Chun Feng), инженер из Microsoft Malware Protection Center.

Благодаря своему местоположению, руткит остается полностью невидимым для операционной системы и антивирусов. Кроме того, по словам эксперта, Popureb выявляет и пресекает любые попытки изменения записи MBR, не позволяя избавиться от вредоносного кода стандартными средствами.

Руткит TDL3 получил возможность атаковать 64-битные версии Windows

автор: Zorro | 31 августа 2010, 16:59 | Просмотров: 4962теги: руткит, угрозы безопасности, TDL3

После небольшого затишья в Сети появилась новая и улучшенная разновидность опасного руткита TDL3, облегчающая хакерам компрометацию 64-битных версий Windows. Специалисты фирмы Prevx, занимающейся разработкой средств для борьбы с руткитами, считают, что она серьезно обострит противоборство злоумышленников с экспертами по компьютерной безопасности.

После небольшого затишья в Сети появилась новая и улучшенная разновидность опасного руткита TDL3, облегчающая хакерам компрометацию 64-битных версий Windows. Специалисты фирмы Prevx, занимающейся разработкой средств для борьбы с руткитами, считают, что она серьезно обострит противоборство злоумышленников с экспертами по компьютерной безопасности.Несмотря на широкую известность в узких кругах, большинство простых пользователей узнало о существовании руткита TDL3 лишь после того, как его наличие на инфицированных компьютерах привело к сбою при установке одного из обновлений от Microsoft. Таким образом, в начале февраля, пользователи буквально завалили жалобами форумы техподдержки Windows, сетуя на то, что после установки свежего набора обновлений их компьютеры перестали работать, демонстрируя “синие экраны смерти” (BSOD). В четверг компания Microsoft отозвала связанный с этой проблемой патч MS10-015, и занялась расследованием инцидента.

Уже в следующею пятницу было готово предварительное заключение, в котором эксперты Microsoft заявили, что в ненормальном поведении операционной системы может быть виновато вредоносное ПО. В частности, представитель компании Джерри Брайант подтвердил, что удаление обнаруженного специалистами руткита позволяет загрузить неисправную систему.

Microsoft оставит жертв вируса без обновлений

автор: Administrator | 26 апреля 2010, 21:44 | Просмотров: 5021теги: НОВОСТИ, Microsoft, BSOD, компьютер, обновления, руткит

Свежие обновления для системы безопасности Windows XP не смогут установить те пользователи, компьютер которых инфицирован вирусом Alureon (также известный как Zlob).

Microsoft заявила, что в последний пакет обновлений для Windows XP входит утилита, сканирующая систему на предмет обнаружения вируса-руткита Alureon. Если компьютер заражен руткитом, обновления устанавливаться не будут, сообщает Ars Technica.

На такой шаг компания пошла после событий середины февраля. Тогда некоторые пользователи ОС Windows пожаловались, что после установки свежих обновлений компьютер выдает критическую ошибку — так называемый «синий экран смерти».

Microsoft заявила, что в последний пакет обновлений для Windows XP входит утилита, сканирующая систему на предмет обнаружения вируса-руткита Alureon. Если компьютер заражен руткитом, обновления устанавливаться не будут, сообщает Ars Technica.

На такой шаг компания пошла после событий середины февраля. Тогда некоторые пользователи ОС Windows пожаловались, что после установки свежих обновлений компьютер выдает критическую ошибку — так называемый «синий экран смерти».

Бесплатные программы для удаления новых модификаций BackDoor.Tdss

автор: Administrator | 17 марта 2010, 00:16 | Просмотров: 19274теги: Софт, руткит, BackDoor.Tdss, угрозы безопасности, TDL3, программы, защита компьютера

Хорошо известно, что в большинство случаев, вирусописатели, идут, как минимум, на один шаг впереди своих "врагов" — разработчики и производители антивирусных программ. И в этом нет ничего сверхъестественно: сначала, вирусописатели составляют совсем не легкие "загадки", и только после этого, специалисты должны разгадывать их.

А по мнению экспертов из области информационной безопасности, автор руткита TDSS, является одни из лучших профессионалов в своем области, который может перевернуть вверх дном все старании антивирусных компании. Так как, автор работает постоянно над руткитом, "улучшает" его код и добавляет новые возможности — таким образом, делая почти невозможно обнаружения присутствие BackDoor.Tdss на зараженной системе.

А по мнению экспертов из области информационной безопасности, автор руткита TDSS, является одни из лучших профессионалов в своем области, который может перевернуть вверх дном все старании антивирусных компании. Так как, автор работает постоянно над руткитом, "улучшает" его код и добавляет новые возможности — таким образом, делая почти невозможно обнаружения присутствие BackDoor.Tdss на зараженной системе.

От BackDoor.Tdss.565 и выше (aka TDL3)

автор: Administrator | 16 февраля 2010, 11:47 | Просмотров: 15082теги: Статьи, BackDoor.Tdss.565, TDL3, троян, Безопасность, троянец, руткит, драйверы, автозапуск

Инсталляция

Уже с первых минут знакомства данная вредоносная программа начинает преподносить сюрпризы. Например, на этапе инсталляции используется оригинальный способ внедрения в системный процесс. Способ документированный, но ранее ни в одном вирусе не применявшийся. Это позволило обойти (обмануть) большинство поведенческих анализаторов и безнаказанно инсталлировать свой драйвер.

Теперь инсталляция продолжается уже в режиме ядра. Руткит проходит по стеку устройств, обслуживающих системный диск, и определяет соответствующий драйвер - свою будущую жертву для заражения. На какой именно модуль упадет выбор, зависит от конфигурации оборудования. Так, например, для системы, где системный диск имеет IDE- интерфейс, это будет atapi.sys, а в другой системе им может оказаться iastor.sys. Инфицирование драйверов файловой системы, сетевых драйверов и даже самого ядра уже не раз встречалось (BackDoor.Bulknet, Win32.Ntldrbot, Trojan.Spambot и т.д.) для обеспечения автозагрузки, и данный случай не является исключением.

Стоит отметить, что размер зараженного файла не изменяется, так как код вируса перезаписывает часть секции ресурсов. Причем код этот совсем небольшой - 896 байт (в более поздних версиях уже всего 481 байта) и представляет собой загрузчик основного тела руткита. При этом меняется точка входа, обнуляется ссылка на подпись драйвера и пересчитывается новая контрольная сумма файла. Адреса API-функций, необходимых этому загрузчику во время заражения, фиксируются в его теле в виде RVA. С одной стороны, это позволило существенно сократить его размер, а с другой - затруднить исследование зараженного драйвера на системе с другой версией ядра.

Затем вирус оценивает размер диска и выделяет для себя небольшой участок (24064 байта) с конца диска, где будет храниться основное тело руткита. Фактически, основным телом руткита становится часть драйвера, который занимается инсталляцией, но уже в виде бинарных данных, а не исполняемого образа. Этот блок начинается с маркера 'TDL3', далее следует 896 байт оригинальной секции ресурсов из зараженного драйвера. Там же, в конце диска, организуется отдельный виртуальный диск для компонентов пользовательского режима и файла конфигурации. Очень похоже, что на этот шаг авторов вдохновил BackDoor.Maxplus, который также создавал отдельное виртуальное устройство-диск для внедряемых компонентов. Подробнее об этом будет рассказано ниже.

В более поздних версиях (BackDoor.Tdss.1030) оригинальные данные ресурсов и само тело руткита сохраняются уже непосредственно на скрытом шифрованном диске в файлах rsrc.dat и tdl соответственно, что позволяет заметно облегчить возможность его обновления. После завершения инсталляции драйвер возвращает ошибку STATUS_SECRET_TOO_LONG (0xC0000154), что на самом деле информирует компоненты пользовательского режима об успехе, а систему заставляет выгрузить уже не нужный драйвер.

Эксперты предупреждают о появлении новой версии вируса Panda

автор: Administrator | 1 декабря 2009, 17:51 | Просмотров: 5573теги: Новости, Эксперты, вирус, Panda, Червь, Fujacks, троян, программа, руткит, Worm_Piloyd.B

Эксперты по компьютерной безопасности из компании McAfee предупреждают о появлении новой версии вредоносной программы Panda, также известной как Fujacks.

Червь Panda наделал много шума около трех лет назад, инфицировав миллионы компьютеров (преимущественно в Китае).

Попав на машину жертвы, программа превращает пиктограммы зараженных приложений в картинки с пандой и инсталлирует троянские компоненты, нацеленные на кражу паролей.

В 2007 году китайские правоохранительные органы смогли найти злоумышленника, распространившего червя.

Вирусописателя приговорили к четырем годам лишения свободы, обязав также разработать инструмент для удаления вредоносной программы.

Червь Panda наделал много шума около трех лет назад, инфицировав миллионы компьютеров (преимущественно в Китае).

Попав на машину жертвы, программа превращает пиктограммы зараженных приложений в картинки с пандой и инсталлирует троянские компоненты, нацеленные на кражу паролей.

В 2007 году китайские правоохранительные органы смогли найти злоумышленника, распространившего червя.

Вирусописателя приговорили к четырем годам лишения свободы, обязав также разработать инструмент для удаления вредоносной программы.

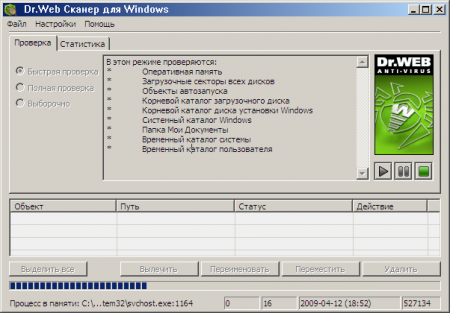

Dr.Web CureIt!

автор: Administrator | 13 апреля 2009, 08:35 | Просмотров: 6289теги: Софт, Dr Web, CureIt, система, антивирус, утилита, вирус, руткит, троян, шпион, заражение, файл

Бесплатная утилита для лечения компьютеров от вирусов, руткитов, троянских программ, шпионского ПО и разного рода вредоносных объектов, так как утилита cодержит самый последний набор дополнений к вирусной базе Dr.Web и обновляется один или несколько раз в час.

Dr.Web CureIt! не требует установки, не конфликтует ни с одним антивирусом, а значит, на время сканирования не требуется отключать установленный антивирус другого производителя.

TrendMicro: Conficker просыпается

автор: Administrator | 10 апреля 2009, 18:56 | Просмотров: 4311теги: Новости, антивирус, Conficker, сервер, файл, руткит, червь, компьютер, IP, P2P

По мнению экспертов антивирусной компании Trend Micro, сетевой сетевой червь Conficer все-таки начал проявлять первые признаки активности и серверы компании уже на протяжении нескольких суток фиксируют растущие объемы пирингового трафика между инфицированными компьютерами.

Одновременно с этим, в блоге компании появилось сообщение об обнаружении нового варианта сетевого червя Conficker Worm_Downnad.E, который распространяется при помощи технологии P2P. Сообщается, что действию данного сетевого червя уязвимы только пользователи операционной системы Windows.

Девид Перри, директор по информационному образованию Trend Micro, говорит, что компания сейчас занята исследованием образов кода, но уже ясно, что он как минимум работает в качестве кейлоггера и похищает закрытую информацию с зараженной машины.

Одновременно с этим, в блоге компании появилось сообщение об обнаружении нового варианта сетевого червя Conficker Worm_Downnad.E, который распространяется при помощи технологии P2P. Сообщается, что действию данного сетевого червя уязвимы только пользователи операционной системы Windows.

Девид Перри, директор по информационному образованию Trend Micro, говорит, что компания сейчас занята исследованием образов кода, но уже ясно, что он как минимум работает в качестве кейлоггера и похищает закрытую информацию с зараженной машины.

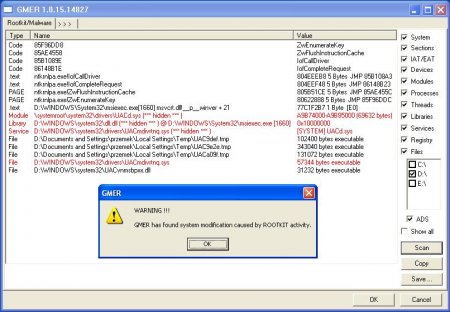

GMER 1.0.15

автор: Administrator | 19 марта 2009, 04:37 | Просмотров: 4721теги: Софт, GMER, утилита, руткит, вредоносные, процессы, службы, реестр

Обновилась утилита для борьбы с руткитами. Руткиты - это особые вредоносные программы, которые скрывают процессы, запущенные вирусами, и тем самым увеличивают сложность их поиска антивирусными программами.

Данное приложение умеет обнаруживать и удалять:

>> вредоносные процессы

>> службы

>> ключи в реестре

>> модули

>> файлы

>> альтернативные потоки данных

>> драйверы подключения SSDT

>> драйверы подключения IDT

>> драйверы подключения IRP

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Календарь

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

Популярные новости

Облако тегов

Microsoft Windows Антивирус Атака БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO