SecuRRity.Ru » Статьи » UAC и SIR: о безопасности с разных сторон

UAC и SIR: о безопасности с разных сторон

автор: Administrator | 14 ноября 2009, 17:58 | Просмотров: 7701теги: Статьи, UAC, SIR, безопасности, Windows, Security Essentials, ASLR, DEP, компьютер, угрозы, ПО

Так сложилось, что автор этих строк никогда по-настоящему не пользовался антивирусом. И не только потому что мой основной компьютер - это уже давно Mac, но даже во времена Windows XP вся "зараза" почему-то старательно обходила меня стороной.

Примерно раз в полгода я скачивал антивирус Касперского, убеждался, что ничего страшного в мою систему не проникло, и затем с чистой совестью удалял его.

Приятно было быть исключением из общего правила: вокруг всегда находились компьютеры, аккумулирующие тонны самого разнообразного вредоносного ПО. Windows XP этому благоприятствовала.

Затем для всех пользователей Windows наступило счастье под названием Vista. Крайне противоречивый продукт, который, однако, был гораздо безопаснее XP. И всё потому, что в нем присутствовала невероятно раздражающая вещь - User Account Control (контроль учётных записей, UAC).

Этот компонент запрашивал подтверждение у пользователей буквально на все действия, но благодаря такой настырности частота заражений компьютеров с Vista сократилась по сравнению с XP на 61,9%.

Разумно было бы предположить, что в новой Windows 7 функция UAC получит свое развитие и, возможно, будет более сбалансирована. Но в действительности компонент обрел лишь регулировку "чувствительности", по умолчанию настроенную почти на самый минимум.

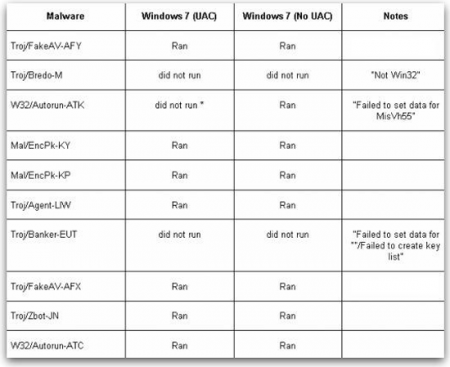

Специалисты британской антивирусной компании Sophos решили проверить, насколько же теперь контроль учётных записей помогает в борьбе с вредоносными программами в ситуации, когда в системе отсутствует полноценный антивирус. Для этого в свежеустановленную Windows 7 со всеми настройками по умолчанию было запущено 10 свежих вирусов и троянов.

Результаты оказались не слишком радужными. Семь из десяти программ прекрасно запустились - реакции UAC на них не последовало. Из оставшихся трёх, два вируса не заработали, поскольку были заточены под XP и Vista, и только один вызвал срабатывание UAC.

"UAC слишком сильно урезали" - пояснил результаты представитель Sophos Честер Висневски (Chester Wisniewski). Он также добавил, что добиться от UAC большего эффекта можно только повысив её чувствительность до уровня Vista. Любые другие варианты её использования бесполезны.

Впрочем, Sophos подчеркивает, что проведенный эксперимент не отражает реальный уровень защищенности Windows 7 и то, как она противостоит атакам, имея в арсенале хотя бы базовый антивирусный пакет Microsoft Security Essentials.

Целью теста была оценка того, как ведёт себя модифицированный по многочисленным просьбам пользователей UAC и как работают другие встроенные механизмы защиты: DEP (Data Execution Protection) и ASLR (Address Space Layout Randomization).

Практически одновременно с объявлением результатов Sophos компания Microsoft представила очередной отчёт Security Intelligence, который содержит информацию о наиболее распространённых угрозах для пользователей компьютеров по всему миру.

Он был подготовлен на основе данных, переданных независимыми организациями, а также пользователями продуктов и сервисов Microsoft. В частности, заметная доля информации была получена от почтового сервиса Windows Live Hotmail, который ежедневного сканирует на вирусы и спам несколько миллиардов писем от 300 миллионов пользователей по всему миру.

Основные выводы отчета примерно совпадают с теми, что представил в сентябре американский институт компьютерной безопасности SANS. В частности, в Security Intelligence Report v7, отмечается что внимание разработчиков вредоносного ПО смещается с операционных систем на сторонние приложения, в частности на Microsoft Office, поскольку пользователи, как правило, никогда не занимаются его обновлением.

В результате доля атак на Microsoft Office в первом полугодии составила едва ли не рекордные 55,5%. Больше всего досталось приложениям Office, которые в последний раз обновлялись между июлем 2003 и июнем 2004 годов или не обновлялись вообще с момента выхода Office 2003 в октябре 2003 года.

Впрочем, по мере распространения Windows 7 такая ситуация должна начать выправляться. Дело в том, что в систему встроен весьма мощный и удобный инструмент автоматического получения апдейтов для всех программ Microsoft, установленных на компьютере.

Вместе с ними прилетают и обновления драйверов, например, ко мне регулярно приходит что-то новенькое от NVIDIA. В этой ситуации акцент разработчиков троянов и вирусов начнёт вновь смещаться, вот только вопрос - куда?

Неожиданный всплеск получило так называемое ложное антивирусное программное обеспечение (Rogue Security Software). Под видом нормальных антивирусов, эти программы воруют личные данные пользователя.

Их интересуют пароли и логины ото всех сервисов, хотя наибольшее предпочтение они, конечно, отдают банковской информации. Собственно, и заплатить за "антивирус" предлагают по карте, то есть разработчики начинают процесс вытягивания критически важной информации уже на этапе покупки.

В отчёте Microsoft есть и позитивные моменты. Например, в первом полугодии сократилось общее количество уникальных уязвимостей на 28,4%, правда около половины из них всё равно характеризуется как "критические".

Сократился и индекс проникновения вредоносного ПО (число зараженных компьютеров на каждую тысячу машин) в России - он составил 15,5, что на 35% ниже, чем во втором полугодии прошлого года. Правда, это всё равно намного выше среднего значения по миру - 8,7.

Наконец, стоит упомянуть, что наиболее распространённой вредоносной программой в России все ещё является червь Conficker. Им заражено около полумиллиона компьютеров из выборки Microsoft. Вслед за ним с большим отрывом идет Taterf - примерно 120 тысяч машин. Тройку лидеров замыкает троян Cutwail - в его активе почти 34 тысячи компьютеров.

p.s. Также стоит отметить, что 10 ноября, Майкрософт отвечала на заявления Sophos по поводу UAC

Примерно раз в полгода я скачивал антивирус Касперского, убеждался, что ничего страшного в мою систему не проникло, и затем с чистой совестью удалял его.

Приятно было быть исключением из общего правила: вокруг всегда находились компьютеры, аккумулирующие тонны самого разнообразного вредоносного ПО. Windows XP этому благоприятствовала.

Затем для всех пользователей Windows наступило счастье под названием Vista. Крайне противоречивый продукт, который, однако, был гораздо безопаснее XP. И всё потому, что в нем присутствовала невероятно раздражающая вещь - User Account Control (контроль учётных записей, UAC).

Этот компонент запрашивал подтверждение у пользователей буквально на все действия, но благодаря такой настырности частота заражений компьютеров с Vista сократилась по сравнению с XP на 61,9%.

Разумно было бы предположить, что в новой Windows 7 функция UAC получит свое развитие и, возможно, будет более сбалансирована. Но в действительности компонент обрел лишь регулировку "чувствительности", по умолчанию настроенную почти на самый минимум.

Специалисты британской антивирусной компании Sophos решили проверить, насколько же теперь контроль учётных записей помогает в борьбе с вредоносными программами в ситуации, когда в системе отсутствует полноценный антивирус. Для этого в свежеустановленную Windows 7 со всеми настройками по умолчанию было запущено 10 свежих вирусов и троянов.

Результаты оказались не слишком радужными. Семь из десяти программ прекрасно запустились - реакции UAC на них не последовало. Из оставшихся трёх, два вируса не заработали, поскольку были заточены под XP и Vista, и только один вызвал срабатывание UAC.

"UAC слишком сильно урезали" - пояснил результаты представитель Sophos Честер Висневски (Chester Wisniewski). Он также добавил, что добиться от UAC большего эффекта можно только повысив её чувствительность до уровня Vista. Любые другие варианты её использования бесполезны.

Впрочем, Sophos подчеркивает, что проведенный эксперимент не отражает реальный уровень защищенности Windows 7 и то, как она противостоит атакам, имея в арсенале хотя бы базовый антивирусный пакет Microsoft Security Essentials.

Целью теста была оценка того, как ведёт себя модифицированный по многочисленным просьбам пользователей UAC и как работают другие встроенные механизмы защиты: DEP (Data Execution Protection) и ASLR (Address Space Layout Randomization).

Практически одновременно с объявлением результатов Sophos компания Microsoft представила очередной отчёт Security Intelligence, который содержит информацию о наиболее распространённых угрозах для пользователей компьютеров по всему миру.

Он был подготовлен на основе данных, переданных независимыми организациями, а также пользователями продуктов и сервисов Microsoft. В частности, заметная доля информации была получена от почтового сервиса Windows Live Hotmail, который ежедневного сканирует на вирусы и спам несколько миллиардов писем от 300 миллионов пользователей по всему миру.

Основные выводы отчета примерно совпадают с теми, что представил в сентябре американский институт компьютерной безопасности SANS. В частности, в Security Intelligence Report v7, отмечается что внимание разработчиков вредоносного ПО смещается с операционных систем на сторонние приложения, в частности на Microsoft Office, поскольку пользователи, как правило, никогда не занимаются его обновлением.

В результате доля атак на Microsoft Office в первом полугодии составила едва ли не рекордные 55,5%. Больше всего досталось приложениям Office, которые в последний раз обновлялись между июлем 2003 и июнем 2004 годов или не обновлялись вообще с момента выхода Office 2003 в октябре 2003 года.

Впрочем, по мере распространения Windows 7 такая ситуация должна начать выправляться. Дело в том, что в систему встроен весьма мощный и удобный инструмент автоматического получения апдейтов для всех программ Microsoft, установленных на компьютере.

Вместе с ними прилетают и обновления драйверов, например, ко мне регулярно приходит что-то новенькое от NVIDIA. В этой ситуации акцент разработчиков троянов и вирусов начнёт вновь смещаться, вот только вопрос - куда?

Неожиданный всплеск получило так называемое ложное антивирусное программное обеспечение (Rogue Security Software). Под видом нормальных антивирусов, эти программы воруют личные данные пользователя.

Их интересуют пароли и логины ото всех сервисов, хотя наибольшее предпочтение они, конечно, отдают банковской информации. Собственно, и заплатить за "антивирус" предлагают по карте, то есть разработчики начинают процесс вытягивания критически важной информации уже на этапе покупки.

В отчёте Microsoft есть и позитивные моменты. Например, в первом полугодии сократилось общее количество уникальных уязвимостей на 28,4%, правда около половины из них всё равно характеризуется как "критические".

Сократился и индекс проникновения вредоносного ПО (число зараженных компьютеров на каждую тысячу машин) в России - он составил 15,5, что на 35% ниже, чем во втором полугодии прошлого года. Правда, это всё равно намного выше среднего значения по миру - 8,7.

Наконец, стоит упомянуть, что наиболее распространённой вредоносной программой в России все ещё является червь Conficker. Им заражено около полумиллиона компьютеров из выборки Microsoft. Вслед за ним с большим отрывом идет Taterf - примерно 120 тысяч машин. Тройку лидеров замыкает троян Cutwail - в его активе почти 34 тысячи компьютеров.

p.s. Также стоит отметить, что 10 ноября, Майкрософт отвечала на заявления Sophos по поводу UAC

Автор:

Игорь Терехов

Игорь Терехов

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Календарь

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

Популярные новости

Облако тегов

Microsoft Windows Антивирус БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник злоумышленники программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO